Косвенные улики

Описание раздела

Раздел Косвенные улики предназначен для сбора и анализа потенциально значимых данных о взаимодействии с базами данных, которые могут указывать на инциденты безопасности или несанкционированный доступ. Модуль автоматически собирает информацию о подключениях, запросах и операциях с базами данных, создавая единую картину активности для последующего расследования.

Основная цель модуля — предоставить аналитикам безопасности полный набор косвенных доказательств (следов активности) для реконструкции событий, выявления аномалий и проведения форензик-анализа инцидентов информационной безопасности.

Аналитические графики

Количество строк с данными

Временной график отображает динамику объема собранных данных (строк с уликами) за выбранный период.

Параметры отображения:

- Ось Y: Количество строк

- Ось X: Временная шкала с датами

- Визуализация: Синий градиент с заливкой под линией

Интерпретация: График показывает резкий рост количества собранных улик в определенный период. Пиковые значения могут указывать на:

- Периоды повышенной активности в системе

- Возможные инциденты или атаки

- Массовые операции с данными

- Изменения в конфигурации сбора данных

Резкие скачки или аномальные паттерны на графике требуют детального анализа для выявления причин повышенной активности.

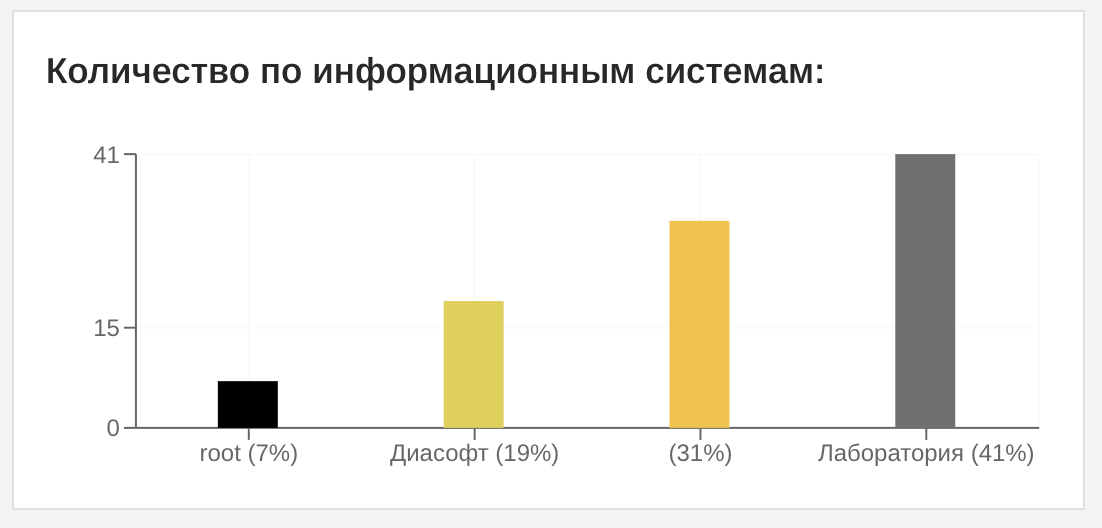

Количество по информационным системам

Столбчатый график показывает распределение улик по различным информационным системам.

Распределение по экземплярам БД

Круговая диаграмма визуализирует распределение косвенных улик по различным экземплярам баз данных.

Система фильтрации

Мощная система фильтрации позволяет точно настроить поиск косвенных улик для расследования.

Основные фильтры

Фильтры по инфраструктуре

| Фильтр | Описание |

|---|---|

| Сервер БД | IP-адрес или имя сервера базы данных |

| Экземпляр БД | Выбор конкретного экземпляра с возможностью "Поиск во всех группах" |

| Порт | Номер порта подключения к базе данных |

Фильтры по пользователям и приложениям

| Фильтр | Описание |

|---|---|

| Приложение | Название клиентского приложения, инициировавшего подключение |

| Объект БД | Конкретный объект базы данных (таблица, представление и т.д.) |

| Улика | Текстовый поиск по содержимому улики |

| Пользователь БД | Учетная запись, использованная для подключения к БД |

| Пользователь ОС | Учетная запись операционной системы |

| SQL текст | Поиск по тексту выполненных SQL-запросов |

Фильтры по контексту

| Фильтр | Описание |

|---|---|

| Рабочая станция | Имя или IP-адрес рабочей станции, с которой выполнялось подключение |

| Домен ИС | Выбор информационной системы ("Все Домены" или конкретный домен) |

| Тип аудита | Категория аудируемого события ("Все Типы" или конкретный тип) |

Временной фильтр

Период: Детальная настройка временного диапазона с точностью до секунды:

- Дата начала (ДД.ММ.ГГГГ)

- Время начала (ЧЧ:ММ:СС)

- Разделитель (-)

- Дата окончания (ДД.ММ.ГГГГ)

- Время окончания (ЧЧ:ММ:СС)

Пример: 05.11.2025 00:00:00 - 05.11.2025 23:59:59

Управление фильтрами

- Очистить — сброс всех примененных фильтров

- Применить — активация установленных критериев фильтрации

Используйте комбинацию фильтров для точного поиска. Например, сочетание "Пользователь БД" + "SQL текст" + "Временной период" позволяет выявить конкретные действия пользователя в определенное время.

Таблица косвенных улик

Основная таблица содержит детальную информацию о каждой косвенной улике.

Структура таблицы

| Колонка | Описание |

|---|---|

| Сервер БД | IP-адрес сервера базы данных (например, 78.24.181.140) |

| Экземпляр БД | Название экземпляра БД (laba, unknown и т.д.) |

| Порт | Номер порта подключения (обычно 1521 для Oracle) |

| Пользователь БД | Учетная запись БД, использованная для операции (Lector, root) |

| Пользователь ОС | Учетная запись операционной системы |

| Рабочая станция | Идентификатор рабочей станции (например, 6d929131916d) или IP-адрес |

| Приложение | Путь к исполняемому файлу приложения или его название |

| Объект БД | Название объекта базы данных (таблица, представление) |

| Улика | Краткое описание типа операции |

| SQL текст | Полный или частичный текст выполненного SQL-запроса |

| Дата / время события | Точная дата и время возникновения события (ДД-ММ-ГГГГ ЧЧ:ММ:СС) |

| Домен ИС | Информационная система или домен, к которому относится событие |

| Тип аудита | Источник сбора данных (например, Packet sniffer) |

| Тип СУБД | Тип системы управления базами данных (Oracle, PostgreSQL, MySQL и т.д.) |

Примеры улик в таблице

Системная активность:

Сервер: 78.24.181.140 | БД: laba | Пользователь: Lector

Приложение: /home/airflow/.local/bin/python

Улика: —

SQL: —Запросы к данным:

Сервер: 37.9.13.199 | БД: unknown | Пользователь: unknown

Объект: Db_users

SQL: Select username pu_db.username, ...Сервер: 37.9.13.199 | БД: unknown | Пользователь: unknown

Объект: All_tab_comments

SQL: Select comments from all_tab_comm...Операции с метаданными:

Объект: All_ind_columns

SQL: Select a.index_name, a.column_na...Объект: All_constraints

SQL: Select ac.constraint_name, ac.constr...Управление таблицей

Экспорт данных:

- CSV — экспорт в формате CSV для анализа в Excel или других инструментах

- PDF — экспорт в PDF для включения в отчеты и документацию

Настройки отображения:

- Количество строк — выбор числа записей на странице

Пагинация:

- Навигация по страницам для просмотра большого объема улик

Сценарии использования

Расследование инцидента утечки данных

Задача: Выявить, кто и когда получил доступ к конфиденциальным данным клиентов.

Действия:

- Установить временной фильтр на период инцидента

- Применить фильтр по объекту БД (например, "CUSTOMERS")

- Проанализировать записи в таблице:

- Кто выполнял запросы (Пользователь БД, Пользователь ОС)

- Откуда (Рабочая станция)

- Что извлекалось (SQL текст)

- Экспортировать результаты в PDF для отчета

Выявление аномальной активности

Задача: Обнаружить подозрительные паттерны использования БД.

Признаки аномалий:

- Unknown пользователи/приложения — неидентифицированные источники активности

- Нестандартное время активности — запросы в ночное время или выходные

- Массовое извлечение данных — большие объемы SELECT-запросов за короткий период

- Обращения к системным каталогам — изучение структуры БД перед атакой

Форензик-анализ

Задача: Реконструкция цепочки событий инцидента безопасности.

Подход:

- Определить временные рамки инцидента по графику "Количество строк с данными"

- Использовать фильтры для выделения подозрительной активности

- Построить хронологическую последовательность действий

- Идентифицировать затронутые данные и пользователей

- Документировать доказательства для юридических целей

Интеграция с расследованиями

Косвенные улики используются как доказательная база для:

Создания инцидентов:

- Автоматическое формирование инцидента на основе обнаруженных аномалий

- Включение релевантных улик в материалы дела

- Связывание улик с событиями мониторинга

Аналитики:

- Выявление паттернов атак

- Определение векторов компрометации

- Оценка масштаба инцидента

Отчетности:

- Формирование отчетов о расследованиях

- Документирование доказательств

- Соответствие требованиям регуляторов

Рекомендации по работе

Регулярный мониторинг

Ежедневно:

- Проверяйте графики на предмет аномальных всплесков активности

- Обращайте внимание на unknown пользователей и приложения

Еженедельно:

- Анализируйте распределение активности по системам

- Выявляйте изменения в паттернах использования БД

Ежемесячно:

- Проводите анализ трендов за длительный период

- Оптимизируйте правила фильтрации на основе накопленного опыта

Оптимизация хранения

Архивирование:

- Старые улики следует архивировать для освобождения места

- Сохраняйте возможность доступа к архивным данным для расследований

Ротация данных:

- Настройте политики хранения в зависимости от требований:

- Критические системы — не менее 1 года

- Обычные системы — не менее 6 месяцев

- Тестовые окружения — 1-3 месяца

Защита улик

Целостность данных:

- Используйте механизмы контроля целостности для предотвращения подделки улик

- Ограничьте доступ к разделу только авторизованным аналитикам

Конфиденциальность:

- Маскируйте чувствительные данные в SQL-запросах при необходимости

- Соблюдайте требования к хранению персональных данных

Косвенные улики являются критически важными доказательствами для расследований. Обеспечьте их сохранность, целостность и конфиденциальность в соответствии с требованиями законодательства и внутренними политиками безопасности.

Практические примеры

Пример 1: Обнаружение несанкционированного доступа

Ситуация: В таблице обнаружены записи с unknown пользователем, выполняющим множественные запросы к таблице CLIENTS в нерабочее время.

SQL-запрос в улике:

Select username pu_db.username, user_id, password_hash, email, phone

From CLIENTS

Where registration_date > '2025-01-01'Анализ:

- Неизвестный источник (unknown)

- Извлечение конфиденциальных данных (хеши паролей)

- Нестандартное время (02:00 ночи)

- Массовая выборка данных

Действия:

- Зафиксировать улики (экспорт в PDF)

- Создать инцидент безопасности

- Заблокировать подозрительные подключения

- Провести полное расследование

Пример 2: Выявление инсайдерской угрозы

Ситуация: Сотрудник отдела разработки (БД: dias, Приложение: Python) выполняет запросы к финансовым данным, к которым не должен иметь доступ.

Косвенные улики:

- Рабочая станция: 6d929131916d (идентифицирована как компьютер разработчика)

- Пользователь ОС: root (повышенные привилегии)

- Объект БД: FINANCIAL_TRANSACTIONS

- Время: 18:30 (конец рабочего дня)

SQL-запрос:

Select * from FINANCIAL_TRANSACTIONS

Where amount > 100000

And transaction_date > SYSDATE - 30Выводы:

- Доступ к данным вне зоны ответственности

- Использование привилегированной учетной записи

- Подозрительное время (после окончания рабочего дня)

- Целенаправленный поиск крупных транзакций

Заключение

Раздел "Косвенные улики" является фундаментальным инструментом для:

- Проактивного выявления угроз безопасности

- Ретроспективного анализа инцидентов

- Форензик-исследований и сбора доказательств

- Соответствия требованиям регуляторов

Эффективное использование косвенных улик требует регулярного мониторинга, правильной настройки фильтров и системного подхода к анализу собранных данных.

Косвенные улики — это "цифровые следы", оставленные в результате любой активности в базах данных. Их систематический сбор и анализ позволяет реконструировать события прошлого и предотвратить инциденты в будущем.